반응형

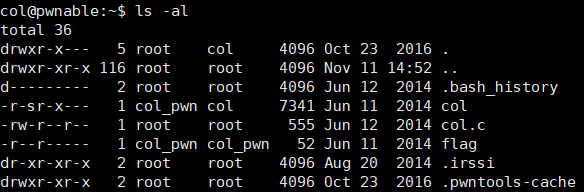

flag는 권한이 없어 읽지 못하고, col.c는 읽을 수 있다.

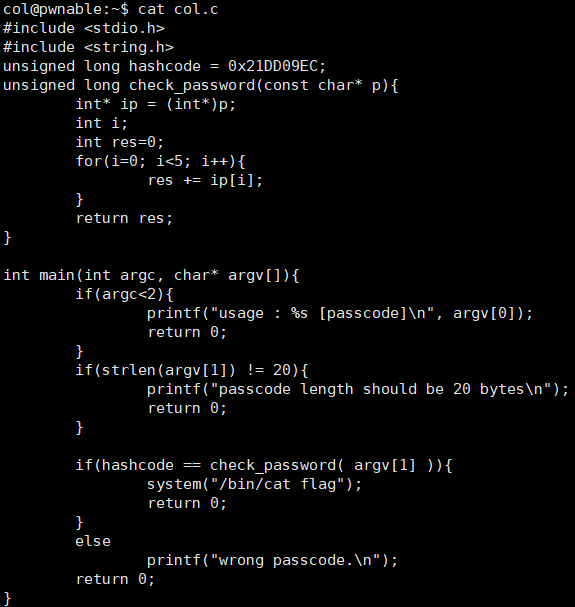

인자값으로 20바이트를 입력해야하며, 4바이트씩 읽어 res에 더하게 된다.

더한 결과값이 0x21DD09EC와 같으면 flag를 출력한다.

반복문을 5번 실행하므로, 0x21DD09EC를 5로 나누면 0x06C5CEC8이 나오고 나머지는 4이다.

./col `python -c 'print "\xc8\xce\xc5\x06"*4+"\xcc\xce\xc5\x06"'`리틀엔디언으로 작성해야한다.

flag : daddy! I just managed to create a hash collision :)

반응형

'CTF_ > pwnable.kr' 카테고리의 다른 글

| [pwnable.kr] bof (0) | 2022.01.09 |

|---|---|

| [pwnable.kr] fd (0) | 2022.01.09 |

댓글